腾讯安全注意到,一个Apache Log4j2的高危漏洞细节被公开,攻击者利用漏洞可以远程执行代码。

漏洞描述:

腾讯安全注意到,一个Apache Log4j2反序列化远程代码执行漏洞细节已被公开,Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。

Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。

因该组件使用极为广泛,腾讯安全专家建议所有用户尽快升级到安全版本。

漏洞编号:暂缺

漏洞等级:

高危,该漏洞影响范围极广,危害极大。

漏洞状态:

| 漏洞详情 | POC | EXP | 在野利用 |

|---|---|---|---|

| 已公开 | 已知 | 已知 | 预计很快到来 |

受影响的版本:

Apache log4j2 2.0 - 2.14.1 版本均受影响。

安全版本:

log4j-2.15.0-rc1

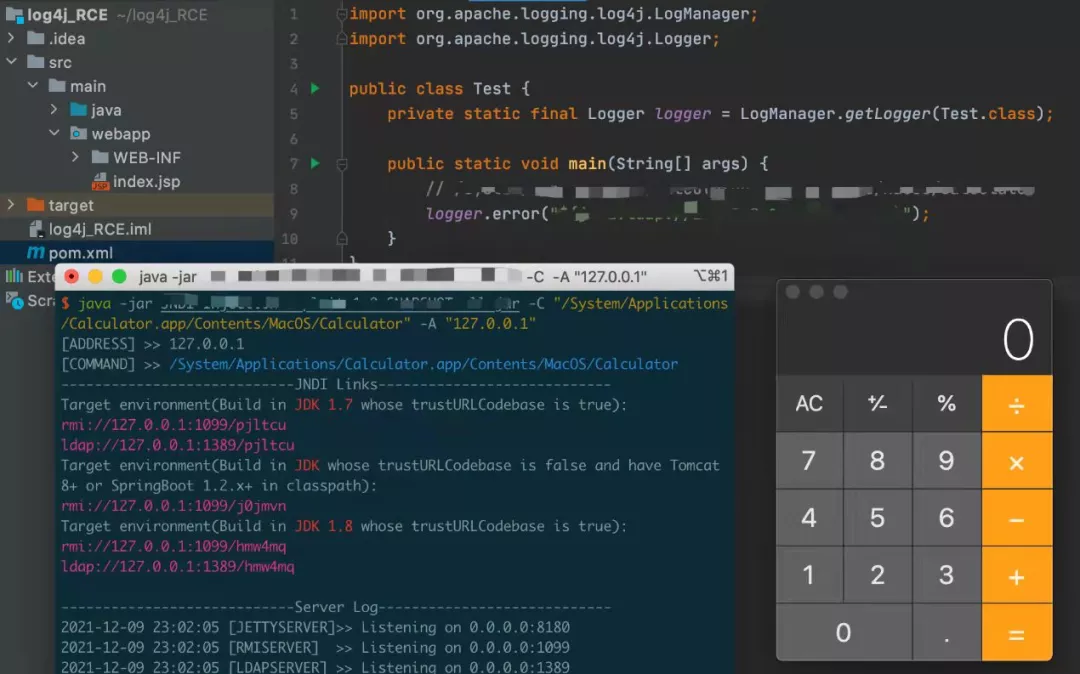

漏洞复现与验证:

腾讯安全专家已第一时间对该漏洞进行复现验证

缓解措施

(1) jvm参数 -Dlog4j2.formatMsgNoLookups=true

(2) log4j2.formatMsgNoLookups=True

(3)系统环境变量 FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS 设置为true

漏洞修复方案:

Apache官方已发布补丁,腾讯安全专家建议受影响的用户尽快升级到安全版本。

补丁下载地址:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

腾讯安全解决方案:

腾讯T-Sec Web应用防火墙(WAF)、腾讯T-Sec高级威胁检测系统(NDR、御界)、腾讯T-Sec云防火墙已支持检测拦截利用Log4j2 远程代码执行漏洞的攻击活动。

参考链接:

https://github.com/apache/logging-log4j2

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

评论区